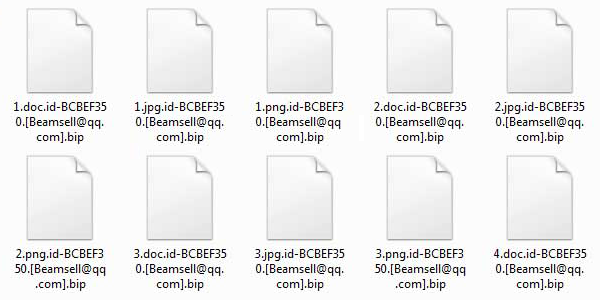

Quiconque est à l’origine de la lignée des ransomwares Dharma / CrySiS semble maîtriser la cryptographie, car il n’existe aucun moyen de récupérer la clé de déchiffrement privée à moins que la victime ne choisisse le rachat avec les criminels. Avec la campagne de distribution orchestrée par des professionnels, les caractéristiques de cette épidémie sont de plus en plus déconcertantes. La version de cette infection qui concatène l’extension .bip en fichiers codés n’est pas la dernière, elle existe depuis plusieurs mois à la fin du mois de septembre 2018, mais elle est de loin la plus répandue. Ayant terminé la mutilation cryptée de fichiers personnels, il ajoute les noms de fichiers avec une chaîne au format suivant: id-{8 caractères alphanumériques}.[Adresse électronique de l’attaquant].bip.

En conséquence, le cheval de Troie de rançon renverse le nom d’un exemple de fichier 1.png en le transformant ainsi: 1.png.id-FECBF140.[[email protected]].bip. La présence d’une adresse électronique directement dans le nom du fichier est un indice sans équivoque en matière de récupération de données: la victime est invitée à contacter l’adversaire pour obtenir des instructions. À propos, il existe apparemment plusieurs sous-vagues différentes de la version du fichier .bip, chacune contenant sa propre chaîne de courrier électronique. En plus de celle mentionnée ci-dessus, voici une liste complète des adresses électroniques de contact signalées par les personnes infectées à ce jour: [email protected], [email protected], [email protected], [email protected], eterniity @ qq .com, [email protected], [email protected], [email protected], [email protected] et [email protected]. De nouveau, il s’agit de la partie entre parenthèses précédant immédiatement l’extension .bip et variant pour différentes campagnes.

Le fait que la variante de fichier .bip du Dharma soit colportée par plus d’un groupe de cybercriminels laisse à penser que le modèle RaaS (Ransomware as a Service) est le cas ici. Cela signifie que quelqu’un a écrit le code et créé le virus du chantage clé en main, tandis que près d’une douzaine de parties intéressées «louent» l’infection et la propagent d’elles-mêmes. Malgré l’activité relativement indépendante de ces malfaiteurs, la plupart des cas de contamination par le Dharma se résument au même vecteur d’abus de services de bureau à distance. En d’autres termes, le code incriminé est exécuté manuellement sur les ordinateurs Windows en y piratant. Les attaquants utilisent des outils spécialement conçus pour rechercher sur Internet des hôtes disposant de connexions RDP non protégées ou utilisant une authentification faible.

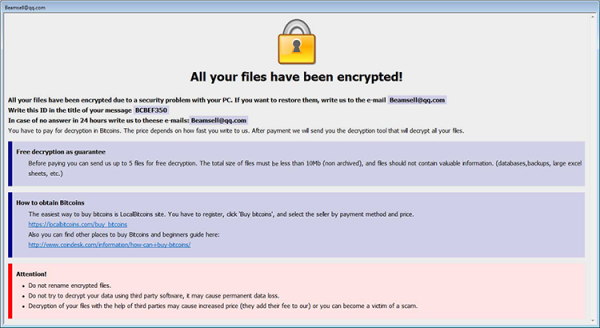

L’adresse électronique intégrée aux noms de fichiers n’est pas le seul indice de la méthode de restauration des données. Le ransomware .bip supprime également les notes de rançon dans deux formats. L’un d’eux est un fichier nommé Info.hta, qui s’écroule automatiquement une fois le cryptage des données malveillant terminé. Son titre correspond à l’e-mail de contact, et le contenu incite l’utilisateur à contacter les escrocs pour connaître les étapes à suivre. L’autre version du manuel de déchiffrement s’appelle FILES ENCRYPTED.txt. Il se termine sur le bureau et contient les mêmes recommandations que le guide d’utilisation HTA. La récupération revient toujours à soumettre une quantité spécifiée de Bitcoin aux attaquants. La taille de la rançon peut atteindre 0,5 BTC, ce qui est vraiment une fortune de nos jours. Dans les circonstances, tous les mécanismes alternatifs de récupération de données sont utiles. Continuez à lire cet article pour apprendre à vous débarrasser du ransomware Dharma .bip et à déterminer si vos données peuvent être restaurées sans payer la rançon.

Suppression automatique de .bip fichiers ransomware

Les avantages de L’utilisation de la suite de sécurité automatique pour se débarrasser de cette infection sont évidents: il scanne l’ensemble du système et détecte tous les fragments potentiels du virus, de sorte que vous êtes quelques clics de souris à partir d’un correctif complet.

- Télécharger et installer la suite de sécurité Malware recommandé

- Sélectionnez Démarrer la fonction d’analyse de l’ordinateur et attendez que l’utilitaire arrive avec le rapport d’analyse. Procédez en cliquant sur le bouton Fix Threats , qui déclenchera un processus de suppression approfondi pour répondre à tous les problèmes de malware compromettant votre ordinateur et votre vie privée.

Restaurer les fichiers .bip verrouillés par le virus Dharma / CrySiS

Le .bip ransomware représente une catégorie unique de logiciels malveillants dont la surface d’attaque dépasse le système d’exploitation et ses composants. C’est pourquoi la suppression du virus ne fait pas partie du correctif. Comme cela a été mentionné, il crypte les informations personnelles de chacun. La phase suivante de l’ensemble des mesures correctives suppose donc de rétablir les fichiers qui, autrement, resteraient inaccessibles.

-

Lancez le logiciel de récupération de données

Comme pour le reste de ses collègues infections, le virus de fichier .bip suit probablement un algorithme opérationnel dans lequel il efface les versions originales des fichiers de la victime et crypte ses copies. Cette particularité pourrait rendre votre journée, parce que les applications axées sur la criminalistique comme Data Recovery Pro sont capables de restaurer les informations qui ont été supprimées. Au fur et à mesure que le virus évolue, son modus operandi peut être modifié – en attendant, allez-y et essayez ceci.

-

Profitez du service de cliché instantané de volume

Cette technique est basée sur L’utilisation de la fonctionnalité de sauvegarde native qui est livré avec le système d’exploitation Windows. Aussi appelé Volume Snapshot Service (VSS), cette fonctionnalité effectue des sauvegardes régulières des fichiers de l’utilisateur et conserve leurs versions les plus récentes aussi longtemps que la restauration du système est en marche. Le Dharma n’ayant pas eu d’effet sur ces copies, le vecteur de restauration en question est donc vivement recommandé. Les deux sous-sections ci-dessous mettent en évidence le workflow automatique et manuel.

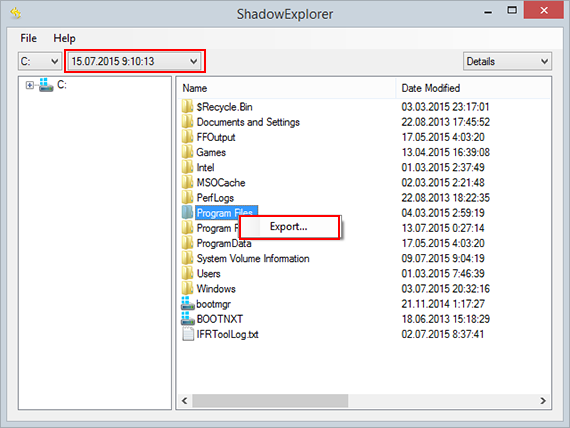

- a) utiliser Shadow Explorer

Shadow Explorer est une applet qui fournit un moyen facile de récupérer les versions précédentes des fichiers et des dossiers. Ses Pro incluent une interface intuitive où l’intégralité de la hiérarchie de fichiers de l’ordinateur est affichée dans une fenêtre. Il suffit de choisir le volume du disque dur, sélectionnez l’objet ou le répertoire à restaurer, faites un clic droit dessus et choisissez Exporter. Suivez les invites de l’application pour obtenir le travail effectué.

- b) utiliser les propriétés du fichier

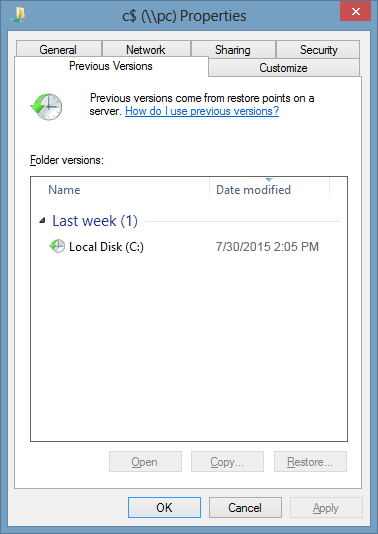

Pour résumer, l’outil Shadow Explorer mentionné ci-dessus automatise le processus qui peut sinon être exécuté manuellement via la boîte de dialogue Propriétés pour des fichiers individuels. Cette approche particulière est plus encombrante mais tout aussi efficace que son homologue basée sur le logiciel. Vous pouvez donc cliquer avec le bouton droit de la souris sur un fichier .bip arbitraire crypté par Dharma ransomware et sélectionner Propriétés dans le menu contextuel. L’onglet nommé Versions précédentes est la prochaine chose à cliquer: il affiche les versions disponibles du fichier par date de création de l’instantané. Choisissez la dernière copie et terminez la récupération en suivant les instructions.

-

Sauvegardes de données de travail merveilles

Un ransomware comme Dharma / CrySiS n’est pas aussi puissant et destructeur si vous exécutez des sauvegardes de fichiers régulières sur le cloud ou sur des supports de données externes. Le virus lui-même peut être complètement supprimé en quelques minutes, et les informations déformées peuvent alors être tout aussi facilement récupérés de la sauvegarde. Heureusement, il s’agit d’une tendance croissante, de sorte rançon chevaux de Troie sont espérons va devenir moins subversif dans un proche avenir.

Vérifier la rigueur de la suppression

Après avoir effectué les instructions ci-dessus, ajoutez une touche finale à la procédure de sécurité en exécutant une analyse d’ordinateur supplémentaire pour vérifier l’activité de malware résiduelle