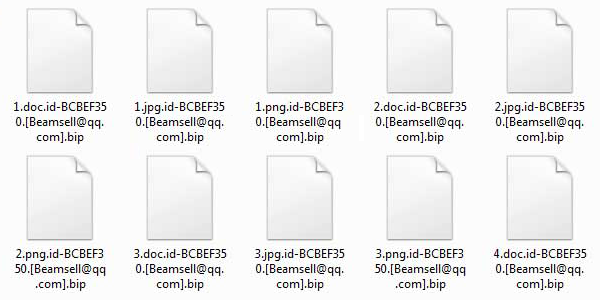

Quien dominó el linaje ransomware Dharma / CrySiS parece ser experto en criptografía, porque no hay forma de recuperar la clave de desencriptación privada a menos que la víctima opte por el rescate con los delincuentes. Con la campaña de distribución profesionalmente organizada en marcha, las características de esta epidemia son cada vez más desconcertantes. La versión de esta infección que concatena la extensión .bip de los archivos codificados no es la más reciente, ya que ha estado disponible durante varios meses desde fines de septiembre de 2018, pero es, con mucho, la más extendida. Una vez completada la mutilación basada en cifrado de los archivos personales, agrega nombres de archivo con una cadena en el siguiente formato: id-{8 caracteres alfanuméricos}.[Dirección de correo electrónico del atacante].bip.

Como resultado, el troyano de rescate sesga el nombre de un archivo de muestra 1.png convirtiéndolo en algo como esto: 1.png.id-FECBF140.[[email protected]].bip. La presencia de una dirección de correo electrónico en el nombre del archivo es una pista inequívoca con respecto a la recuperación de datos: se le pide a la víctima que se comunique con el adversario para recibir instrucciones. Por cierto, hay aparentemente múltiples subondas de la versión ransomware del archivo .bip, cada una con su propia cadena de correo electrónico. Además de la mencionada anteriormente, aquí hay una lista completa de las direcciones de correo electrónico de contacto informadas por los infectados hasta la fecha: [email protected], [email protected], [email protected], [email protected], eterniity @ qq .com, [email protected], [email protected], [email protected], [email protected] y [email protected]. Nuevamente, esta es la parte entre paréntesis que precede a la extensión .bip y varía para diferentes campañas.

El hecho de que la variante de archivo .bip de Dharma esté siendo comercializada por más de un solo grupo de ciberdelincuentes sugiere que el modelo de RaaS (Ransomware como servicio) es el caso aquí. Significa que alguien realmente ha escrito el código y ha creado el virus de chantaje, mientras que hasta una docena de partes interesadas están «alquilando» la infección y propagándola por su cuenta. A pesar de la actividad relativamente independiente de estos malhechores, la mayoría de las instancias de contaminación del Dharma se reducen al mismo vector de abuso de los servicios de escritorio remoto. En otras palabras, el código ofensivo se ejecuta manualmente en las computadoras con Windows al piratearlas. Los atacantes utilizan herramientas especialmente diseñadas para buscar en Internet hosts con conexiones RDP no protegidas o con autenticación débil.

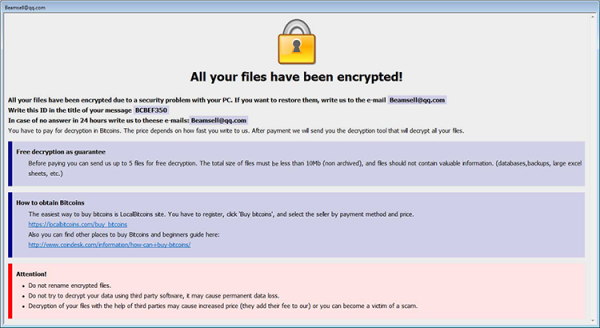

La dirección de correo electrónico incrustada en los nombres de archivo no es la única pista sobre el método de restauración de datos. El .bip ransomware también suelta notas de rescate en dos formatos. Uno de ellos es un archivo llamado Info.hta, que salpica automáticamente una vez que se ha completado el cifrado de datos maliciosos. Su título coincide con el correo electrónico de contacto, y los contenidos instan al usuario a ponerse en contacto con los ladrones para conocer los pasos detallados. La otra versión del manual de descifrado se llama FILES ENCRYPTED.txt. Termina en el escritorio y contiene las mismas recomendaciones que el manual de HTA. La recuperación siempre se reduce a enviar una cantidad específica de Bitcoin a los atacantes. El tamaño del rescate puede llegar a 0.5 BTC, que es realmente una fortuna en estos días. Bajo estas circunstancias, cualquier mecanismo alternativo de recuperación de datos es útil. Continúe leyendo este artículo para aprender cómo deshacerse del ransomware .bip de Dharma y averiguar si sus datos se pueden restaurar sin pagar el rescate.

Eliminación automática de archivos .bip ransomware

Los beneficios de utilizar el conjunto de seguridad automática para deshacerse de esta infección son obvias: escanea todo el sistema y detecta todos los fragmentos potenciales del virus, por lo que son unos pocos clics de ratón lejos de una solución completa.

- Descargue e instale la suite de seguridad de malware recomendada

- Seleccione Iniciar de escaneo de equipo y espere hasta que la utilidad aparezca con el informe de análisis. Proceda haciendo clic en el botón Solucionar amenazas, que desencadenará un proceso de eliminación exhaustivo para resolver todos los problemas de malware que comprometan su equipo y su privacidad.

Restaurar archivos .bip bloqueados por el virus Dharma / CrySiS

El .bip ransomware representa una categoría única de software malicioso cuya superficie de ataque se extiende más allá del sistema operativo y sus componentes, por lo que la eliminación del virus en sí es solo una parte de la solución. Como se mencionó, encripta la información personal de uno, de modo que la siguiente fase de la reparación general presupone la reinstalación de los archivos que, de lo contrario, permanecerán inaccesibles.

-

Lanzamiento de software de recuperación de datos

Al igual que el resto de sus infecciones, el virus del archivo .bip probablemente sigue un algoritmo operativo en el que borra las versiones originales de los archivos de la víctima y en realidad cifra sus copias. Esta peculiaridad puede hacer su día, porque las aplicaciones centradas en el análisis forense como Data Recovery Pro son capaces de restaurar la información que se ha eliminado. A medida que el virus evoluciona, su modus operandi puede ser alterado – mientras tanto, siga adelante y pruebe esto.

-

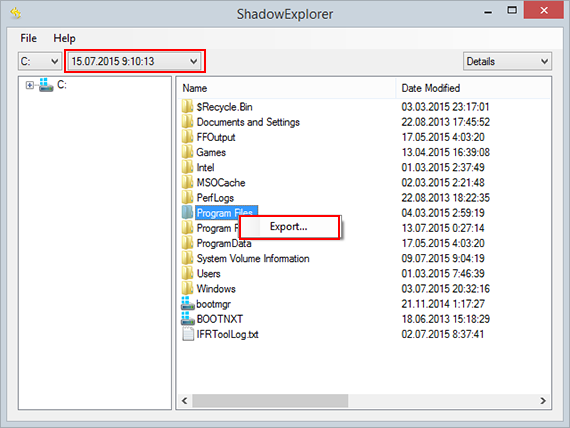

Aproveche el servicio de copia instantánea de volumen

Esta técnica se basa en el uso de la funcionalidad de backup nativo que se envía con el sistema operativo Windows. También se conoce como volumen instantánea Service (VSS), esta característica hace backups regulares de los archivos del usuario y mantiene sus versiones más recientes siempre y cuando la restauración del sistema esté activa. No se ha encontrado que Dharma afecte estas copias, por lo que se recomienda encarecidamente el vector de restauración en cuestión. Las dos sub-secciones siguientes resaltan el flujo de trabajo automático y manual.

- a) usar el Shadow Explorer

Shadow Explorer es un applet que proporciona una manera fácil de recuperar versiones anteriores de archivos y carpetas. Su Pro incluye una interfaz intuitiva en la que se muestra toda la jerarquía de archivos del equipo dentro de una ventana. Simplemente elija el volumen del disco duro, seleccione el objeto o directorio que desea restaurar, haga clic con el botón derecho en él y elija Exportar. Siga las instrucciones de la aplicación para hacer el trabajo.

- b) usar propiedades de archivo

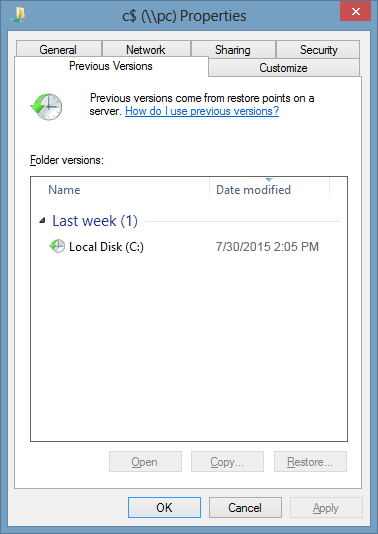

Esencialmente, lo que hace la herramienta Shadow Explorer antes mencionada es que automatiza el proceso que, de lo contrario, puede realizarse manualmente a través del cuadro de diálogo Propiedades para archivos individuales. Este enfoque en particular es más grave pero igual de efectivo que su contraparte basada en software, por lo que puede hacer clic con el botón derecho en un archivo .bip arbitrario, que ha sido cifrado por el ransomware Dharma, y seleccionar Propiedades en el menú contextual. La pestaña denominada Versiones anteriores es lo siguiente a hacer clic: muestra las versiones disponibles del archivo por fecha de creación de la instantánea. Elija la última copia y complete la recuperación siguiendo las indicaciones.

-

Los backups de datos funcionan maravillas

Ransomware como Dharma / CrySiS no es tan poderoso y destructivo en caso de que ejecute copias de seguridad de archivos regulares en la nube o en medios de datos externos. El virus en sí puede ser eliminado por completo en cuestión de minutos, y la información distorsionada puede entonces ser tan fácilmente recuperado de la copia de seguridad. Afortunadamente, esta es una tendencia creciente, por lo que los troyanos de rescate son con suerte va a ser menos subversivo en un futuro próximo.

Verifique la minuciosidad de la extracción

Después de haber llevado a cabo las instrucciones anteriores, añada un toque final al procedimiento de seguridad ejecutando un escaneo de equipo adicional para comprobar la actividad residual de malware